Applications d’entreprise : utilisez Windows Azure Active Directory pour authentifier vos utilisateurs - partie 1

Introduction

Cela fait quelques temps maintenant que Microsoft a publié une version d’Active Directory dans Azure : Windows Azure Active Directory (WAAD). Cet outil vous permet notamment de mettre en place des scénarios de Single Sign On (SSO) dans vos applications, que ce soit des applications Web, Windows Store, Windows Client ou encore Windows Phone, par exemple.

Dans cette série d’articles, je vais présenter les différents outils et SDK qui sont à votre disposition pour la mise en place de ces scénarios, mais avant cela, quelques rappels et/ou précisions sur Windows Azure Active Directory, son fonctionnement et son utilisation.

Windows Azure Active Directory

Concrètement, WAAD est la brique qui va vous permettre la gestion des identités de votre entreprise dans le Cloud. Elle permet de gérer des utilisateurs, des groupes de sécurité, de déclarer des applications qui pourront alors se baser sur des identités.

Si vous êtes dans un environnement Office 365, vous possédez automatiquement un tenant Windows Azure Active Directory, visible depuis votre portail d’administration Azure et dans lequel vous retrouverez directement vos différents utilisateurs, groupes de sécurités et autres applications déjà configurées.

Si vous ne possédez pas de tenant Office 365, mais un Active Directory d’entreprise classique, vous pouvez bien entendu le coupler à un Windows Azure Active Directory. Pour cela, Microsoft propose différents scénarios de synchronisation :

- Login seulement, pour SSO

- Login + Mot de passe, pour SSO avec synchronisation des mots de passe entre AD on premise et WAAD

- ADFS

- Non synchronisé : on utilise les comptes définis dans le WAAD

Pour mettre en place ce genre de scénario, il est nécessaire de créer un tenant Windows Azure Active Directory depuis le portail d’administration Windows Azure (http://manage.windowsazure.com). Vous pourrez retrouver les détails des différents scénarios sur cette page : http://technet.microsoft.com/library/jj573653.

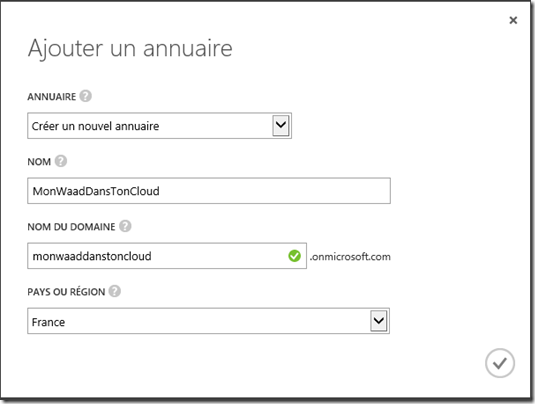

Création d’un tenant WAAD

Cette opération se fait depuis le portail Windows Azure. Rendez-vous dans la section Active Directory du menu de gauche, puis cliquez le bouton Nouveau, création personnalisée :

Validez et patientez quelques instants le temps que le tenant WAAD soit créé.

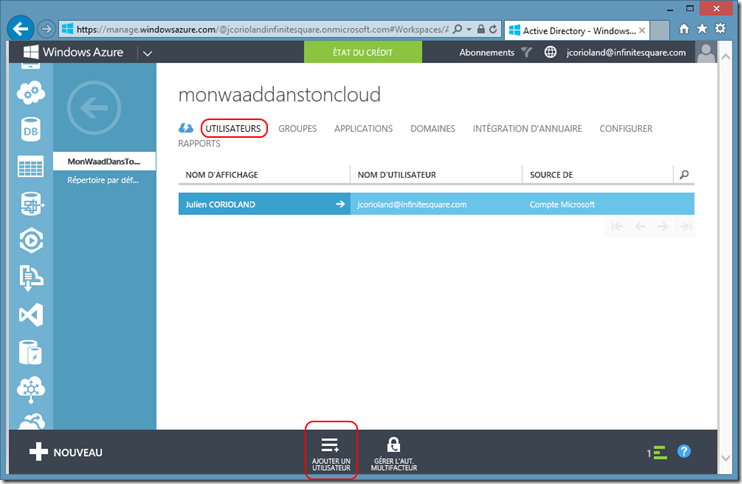

Création d’utilisateurs dans WAAD

Pour créer un nouvel utilisateur, rendez vous dans la section UTILISATEURS après avoir sélectionné l’active directory dans le portail Windows Azure et cliquez sur le bouton Ajouter un utlisateur :

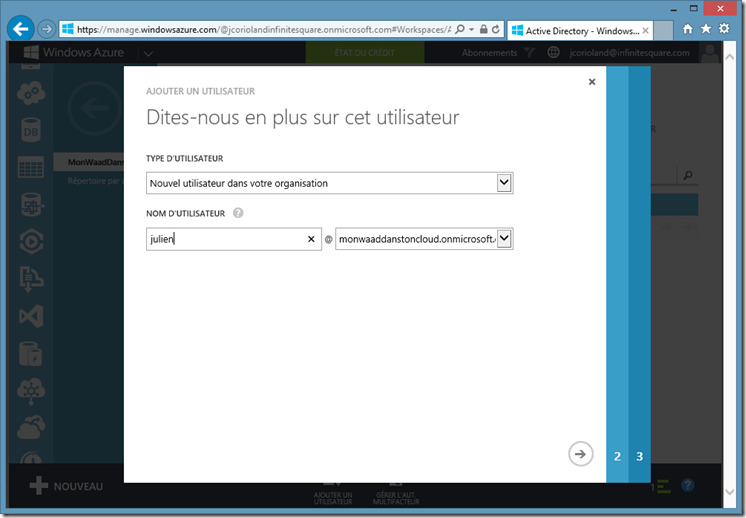

Entrez le nom de l’utilisateur :

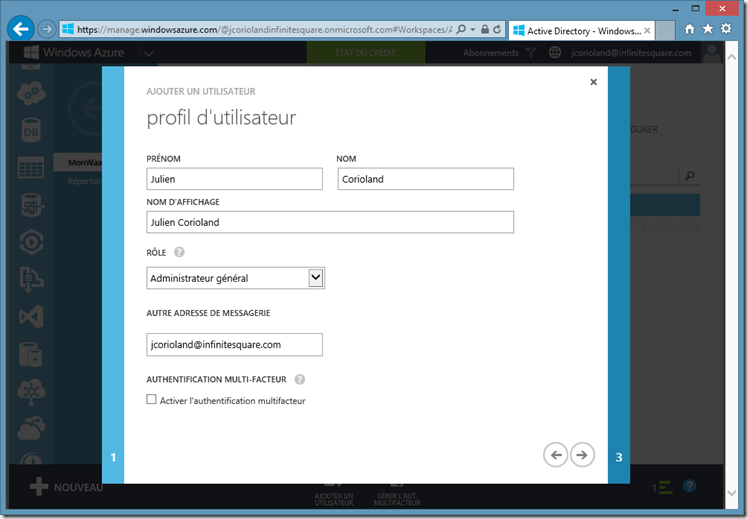

Puis les détails associés au compte :

Validez pour créer l’utilisateur. Pensez à bien récupérer le mot de passe temporaire.

Déclaration d’une application WAAD

Les applications WAAD permettent de s’authentifier à l’aide de Windows Azure Active Directory dans des applications web ou clientes. Il est obligatoire d’en déclarer avant de pouvoir utiliser WAAD pour s’authentifier.

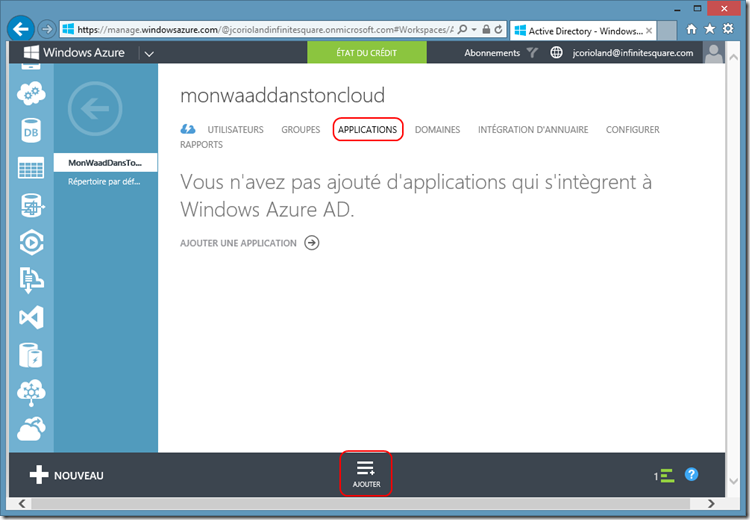

Pour déclarer une nouvelle application, il faut se rendre dans l’onglet APPLICATIONS sur le portail d’administration Windows Azure et cliquer sur le bouton Ajouter :

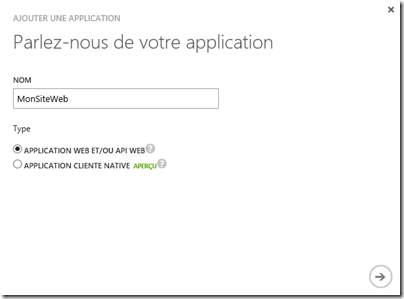

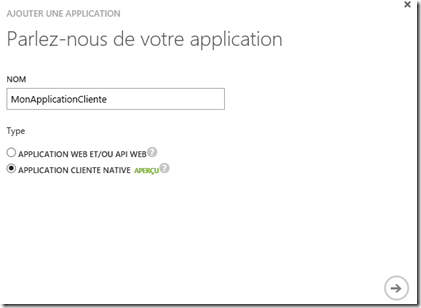

Choisissez alors d’ajouter une application développée par votre organisation, donnez lui un nom et indiquez s’il s’agit d’une application web/web api ou d’une application cliente.

Application Web / Web API

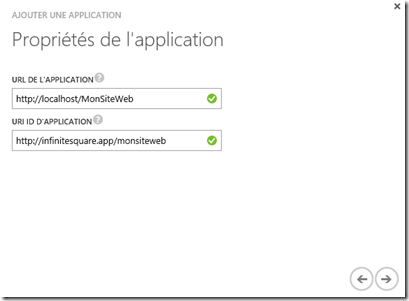

Renseignez l’URL de l’application, ainsi que l’URI ID unique de l’application :

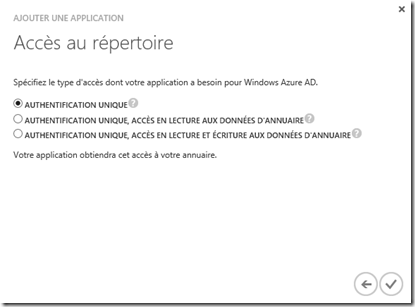

Pour finir, choisissez le type d’accès que vous souhaitez attribuer à l’application parmi les choix suivant :

- Authentification unique, pour les scénarios de SSO uniquement

- Authentification unique avec accès en lecture aux données de l’annuaire, ce qui vous permet en plus du SSO, d’avoir un accès en read only à la graph api de Windows Azure Active Directory, pour récupérer l’appartenance d’un utilisateur à des groupes, par exemple.

- Authentification unique, accès en lecture et écriture aux données de l’annuaire, ce qui vous permet en plus du SSO, d’avoir un accès en lecture et écriture au graph Windows Azure Active Directory, pour récupérer l’appartenance d’un utilisateur à des groupes ou encore créer des utilisateurs, groupes etc…

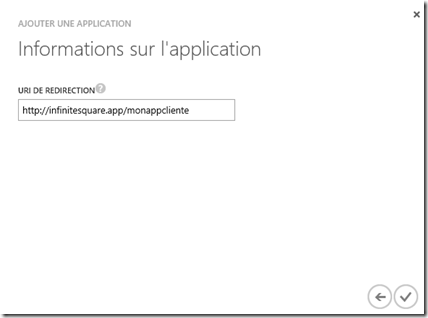

Application cliente

Renseignez alors l’URL de redirection qui sera utilisée par le serveur pour renvoyer le code de réponse OAuth 2.0 lors du processus d’authentification :

Validez pour confirmer la création.

Conclusion

Dans cette première partie, nous avons vu les différents scénarios proposés par Windows Azure Active Directory. Nous avons également vu comment créer un tenant WAAD dans le portail Azure, y ajouter des utilisateurs et déclarer des applications, web ou natives.

Dans le prochain article, nous verrons comment mettre en place l’authentification SSO Windows Azure Active Directory dans une application ASP.NET MVC ! Le suivant traitera des applications Windows Store, et le dernier des applications WPF.

A bientôt ! ![]()

Commentaires